Cybersicurezza, vendite segrete di software spia agli Stati canaglia. L’Italia nasconde le aziende cui ha dato la licenza

Ahmed Mansoor è un attivista degli Emirati Arabi Uniti, tra i protagonisti del tentativo di far arrivare anche nei Paesi del Golfo il vento delle Primavere arabe nel 2011. Il 10 e 11 agosto 2016 riceve alcuni sms sul suo IPhone che gli danno notizie di nuove torture nelle carceri degli Emirati. Mansoor non si fida e fa controllare il contenuto ai ricercatori di CitizenLab, una ong canadese che si occupa di cybersicurezza. Aveva ragione: per la terza volta è bersaglio di un tentativo di hackeraggio. Il primo dei tre tentativi arrivò da un’azienda britannica, la Gamma International; poi gli italiani di Hacking Team e infine gli israeliani di NSO Group.

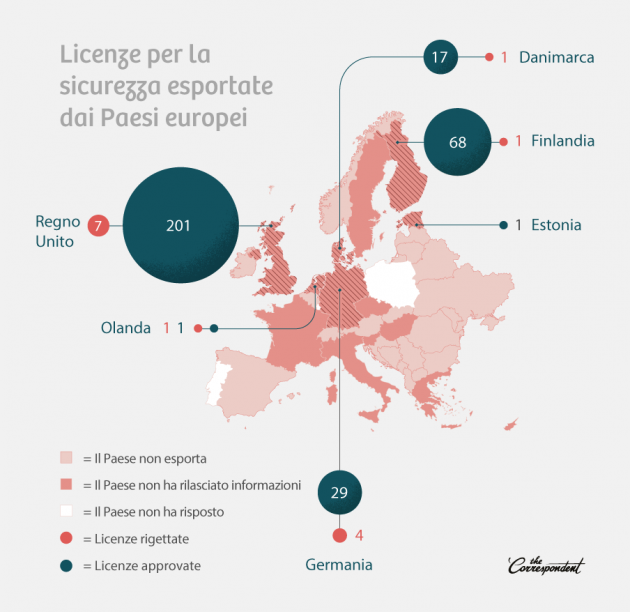

Nessuno dei Paesi coinvolti in questa vicenda poteva dire di non sapere che dei propri connazionali stessero vendendo software spia ad un Paese in cui i diritti umani sono spesso calpestati. Vendere fuori dall’Unione Europea questi software, cosiddetti “dual use” – utilizzabili sia per scopi civili sia militari – richiede un via libera, una licenza per l’esportazione, come previsto dalla regolamentazione europea. Quali aziende hanno ottenuto il lasciapassare per la vendita? E verso quali destinazioni? Dei 28 Paesi dell’Unione, 11 (tra cui l’Italia) si rifiutano di comunicare questo dato. Gli altri affermano di aver concesso 317 licenze, negandone solo 16. Nel 29,7% dei casi, destinatari del sistema di cybersorveglianza erano Paesi che l’ong Freedom House considera “non liberi”. Sappiamo che le aziende della Danimarca esportano sistemi per la sorveglianza di massa di Internet in Paesi come Emirati Arabi Uniti, Cina e Vietnam. Dalla Finlandia in altri come Colombia, Kosovo, Kuwait, Libano, Antille Olandesi, Oman, Filippine ed Emirati Arabi Uniti. La Gran Bretagna ha concesso 153 licenze per “intrusion software” in mezzo mondo. E le 235 aziende europee che trattano questi prodotti hanno sede anche negli Emirati (42), in Cina (40), Turchia e Arabia Saudita (15).

Nel nostro Paese l’unico dato disponibile è sepolto tra le pagine della “Relazione sulle operazioni autorizzate e svolte per il controllo delle esportazioni, importazione e transito dei materiali di armamento”. Qui, pur non distinguendo le categorie dei beni dual use, arrivano comunque numeri importanti: nel settore sono state rilasciate nel 2015, ultimo anno disponibile, un totale di 901 autorizzazioni (1028 nel 2014, 800 nel 2013, 829 nel 2012, 539 nel 2011, 360 nel 2010) per un valore di di circa 776 milioni di euro (673.958.749 nel 2014, 481.378.596 nel 2013, 525.286.567 nel 2012, 379.974.173 nel 2011, 339.247.959 nel 2010). Non è dato sapere quanto tra questi numeri arrivi da strumenti per la sorveglianza digitale. Dal personale tecnico del Ministero dello Sviluppo Economico, competente sulla materia, arriva una risposta tranchant: “Gli atti procedimentali relativi alla materia del controllo all’esportazione di prodotti ad alta tecnologia (dual use) sono specificamente sottratti all’accesso“. Tradotto, tutta la documentazione relativa all’esportazione e transito dei beni a doppio uso non è accessibile, proprio per la loro natura anche militare. L’Italia è l’unico Paese in Europa in cui si invoca questo per giustificare il non rilascio delle informazioni.

“Il caso Hacking Team ha svelato che l’Italia non ha prestato molta attenzione all’aspetto dei diritti umani, visti i Paesi per cui ha concesso le licenze. Per avere idea di cosa è successo dopo dovremo avere un altro caso simile, ma è improbabile”, spiega Collin Anderson, esperto di cybersicurezza americano che conosce le leggi sull’export nel mondo.

La normativa Ue sull’esportazione è unica, per quanto le risposte dei Paesi membri alle richieste di dati siano opposte. A differenti livelli di trasparenza, corrispondono anche diversi criteri nella concessione delle licenze. “Ci sono grandi difformità nel modo in cui il regolamento è stato recepito. Oggi tutto ciò che non passa da un Paese, potrebbe passare da un altro”, spiega Tiziana Beghin, europarlamentare del Movimento 5 Stelle e relatore ombra per l’adozione di un nuovo regolamento europeo. Il timore diffuso tra esperti e legislatori è che le aziende possano aprire succursali in altri Paesi europei dove l’interpretazione della legge è meno restrittiva, oppure si possano appoggiare ad altre società più facilitate nell’export, sempre all’interno dei confini comunitari. L’Italia è stata spesso al centro di queste triangolazioni, come dimostrato dal caso Hacking Team.

Ma oggi? Un caso particolare è RCS Lab: casa madre in Germania, succursale in Italia, dove è tra le sei società più forti del settore, collaborando con varie procure nel campo delle intercettazioni telefoniche e telematiche. Il proprietario Simon Thewes nel 2015 era in affari con Hacking Team attraverso un’altra azienda, la TKSL. Subito dopo lo scandalo che ha coinvolto l’azienda milanese, aveva spiegato ad Euractiv che avrebbe preferito un’unica normativa in Europa. Spiegava che alcune compagnie oggi si spostano nell’Unione se il Paese a cui appartengono ha regole troppo severe. Contattato per avere un’intervista sul funzionamento delle licenze dell’export per i dual use, ha risposto di non voler parlare con i giornalisti.

Le discussioni per il nuovo regolamento sono già in corso, a partire da una proposta della Commissione europea giudicata dall’eurodeputata Beghin “un rimaneggiamento di quella attuale”. Lo scopo è allineare l’Europa almeno sull’importanza della questione dei diritti umani attraverso l’introduzione di un nuovo concetto (Human Security), ma a conti fatti saranno sempre le autorità nazionali ad avere l’ultima parola sulla possibilità di esportare. Finché il recepimento della norma sarà così diverso, ci saranno violazioni non solo sul piano dei diritti umani, ma anche su quello economico: “Non è giusto – attacca Anderson – che una società nei Paesi Bassi, dove le autorità mostrano attenzione ai diritti umani, debba competere sul mercato, per esempio, con una azienda italiana dove sembra si ignorino i più basilari rischi rispetto alla violazione di questi. Un tradimento dei principi su cui si basa la stessa Ue”.

In Germania per i beni dual use destinati alla cybersorveglianza ci sono requisiti ulteriori rispetto a tutti gli altri beni a doppio uso, proprio per evitare che possano essere utilizzati a scopi di repressione. La Commissione voleva prendere spunto, con una lista di dieci beni dual use per cui richiedere controlli extra agli Stati membri. La lista oggi è già dimezzata. Gli interessi in ballo sono tanti: “La più grande associazione che rappresenta le aziende di settore, DigitalEurope, ci ha già fatto sapere che giudica in modo negativo le modifiche proposte perché troppo restrittive”, aggiunge Beghin. Il punto di equilibrio tra interesse pubblico e privato è difficile da trovare. Soprattutto per chi, come l’Italia, punta su questo settore. Un settore popolato da società forti come la stessa Hacking Team, Innova, Ips e Area. Quest’ultima è stata accusata di aver venduto software per lo spionaggio al regime siriano di Bashar Al Assad. A sua discolpa, all’epoca Damasco non era “nemica” dell’Italia.

Dietro a queste, c’è poi un sottobosco di società minori che cercano di farsi spazio in questo mercato, ma che rischiano di finire in giochi più grossi di loro. Per esempio Vigilar Group, che fa investigazioni private. La gestiscono Francesco Castro, ex carabiniere, con una lunga esperienza nel settore, e il figlio Davide. Proprio quest’ultimo stava aprendo una società di consulenza sulla cyber sorveglianza in Spagna, V-Mind, quando viene contattato dall’hacker indiano Manish Kumar, che attraverso la sua società tedesca Wolf Intelligence vuole vendere nel 2015 un software intrusivo prodotto in Israele al governo della Mauritania.

Ha già venduti 12 strumenti del genere, ma per questo – ultimo del pacchetto pattuito con il governo – ha bisogno di un aiuto esterno. Kumar cerca un europeo che lo possa rappresentare in Mauritania e chiede aiuto a Davide Castro, conosciuto in una fiera internazionale della sicurezza informatica. In realtà, la trattativa Kumar-Mauritania è già ai ferri corti. Castro manda Leonida Reitano, giornalista esperto di informatica e consulente occasionale della Vigilar per attività di training o di investigazioni online. In base a quanto dettogli l’attività di Reitano sarebbe stata l’assistenza ad un meeting per la presentazione di una brochure della Wolf Intelligence. I dettagli dell’attività, descritta in termini molto vaghi, sarebbero stati precisati in Mauritania durante una riunione da tenersi con Kumar.

In realtà le cose si sono presentate in maniera molto diversa. All’arrivo all’aereoporto di Nouakchott a Reitano viene sequestrato il passaporto, e Reitano viene accompagnato da un dipendente della Wolf Intelligence presso l’abitazione privata affittata da Kumar dove rimane per circa dieci giorni senza fare alcunché e senza vedere nessuno visto che Kumar continuava a rimandare il suo arrivo in Mauritania. Terminato il periodo previsto nell’accordo con Reitano, Vigilar manda a Nouakchott per sostituirlo Cristian Provvisionato, che è alle dipendenze della società come addetto alla security/guardia del corpo. Non conosce nulla di cybersecurity.

Provvisionato accetta per la paga e perché gli viene prospettato un lavoro veloce come “piazzista” di un prodotto di sorveglianza. Invece si ritrova in carcere da quasi due anni, con l’accusa di truffa allo Stato mauritano. Cosa c’è dietro a questa storia? Perché un’azienda tedesca coinvolge un’azienda italiana nella vendita di uno strumento prodotto in Israele e destinato alla Mauritania, Paese che non brilla per il rispetto dei diritti umani? Chi ha concesso le licenze per l’export? I Castro dicono di non potere parlare con i giornalisti perché c’è un’indagine in corso. Sono stati truffati da Manish Kumar e non hanno la minima idea di chi avesse queste licenze, dicono. Kumar il 6 febbraio ha scritto via email che avrebbe risposto alle nostre domande, ma non l’ha più fatto. Intanto Provvisionato continua a restare in carcere. Senza sapere il perché.

di Lorenzo Bagnoli e Luca Rinaldi

Questo articolo è parte del progetto di giornalismo investigativo Security for Sale, a cui lavora un consorzio di giornalisti provenienti da undici Paesi europei. Il sito del consorzio è: www.securityforsale.eu. Security for Sale è stata resa possibile dal giornale olandese De Correspondent con il contributo di Journalismfund.eu.

Aggiornamento: il 28 marzo Leonida Reitano ha richiesto la rettifica rispetto al suo ruolo nella vicenda Vigilar-Mauritania