Cyberwar, bisogna arrivare in Montenegro per sentirne parlare

La guerra è già scoppiata. E il vero problema è che se ne sono accorti in pochi.

Mentre conflitti convenzionali insanguinano la Siria e l’Ucraina, un altro genere di combattimento è in corso. Silente, apparentemente incruento, è il fronte della cyberwar che ha trasformato il pianeta e le sue realtà interconnesse nel più spaventoso campo di battaglia globale.

Chiunque abbia un dispositivo elettronico, che sia capace di connettersi ad Internet o il cui funzionamento sia vincolato al regolare esercizio delle Reti, può solo scegliere se essere soldato o bersaglio perché il ruolo dello spettatore non è previsto.

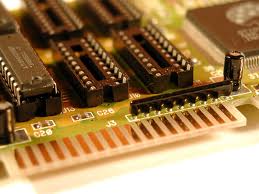

Le ostilità in corso sono capillarmente distribuite: l’onnipresenza di smartphone, tablet e computer fa somigliare qualunque territorio ad una sorta di campo minato. A rischio non ci sono solo i software o le sempre più diffuse “app”: i pericoli non si insinuano solo nelle istruzioni dei programmi ma vanno oltre e si fa sempre più forte la troppo sottovalutata insidia del “chipping”.

Le ostilità in corso sono capillarmente distribuite: l’onnipresenza di smartphone, tablet e computer fa somigliare qualunque territorio ad una sorta di campo minato. A rischio non ci sono solo i software o le sempre più diffuse “app”: i pericoli non si insinuano solo nelle istruzioni dei programmi ma vanno oltre e si fa sempre più forte la troppo sottovalutata insidia del “chipping”.

Il termine inconsueto fa riferimento alla possibilità di agire sul cuore dell’infrastruttura cardiaca elettronica: abbiamo mai provato a chiederci cosa succederebbe se all’improvviso collassasse il microprocessore che fa pulsare bit e byte nei diversi dispositivi informatici di uso quotidiano?

Mentre siamo (o crediamo di essere) pronti ad affrontare la minaccia di virus e malware (ma continuiamo a scaricare ed installare applicazioni gratuite sui nostri apparati), qualcuno ha idea di quali trappole si possano celare all’interno di un apparentemente innocuo “chip”? E qualcun altro si è mai domandato quali avvisaglie o sintomi informino di una potenziale catastrofe imminente?

In un Paese come l’Italia, in cui alla pronuncia delle parole “ricerca e sviluppo” l’eco “…uppo, uppo, uppo!” indica il vuoto assoluto delle iniziative tricolori, nessuno ha preso sul serio una potenziale imboscata digitale perpetrata ai danni di quei 3 o 4 dispositivi endemici. Cosa capita se i tablet e gli smartphone più diffusi si vanno a bloccare tutti di colpo? Lo scontro, in assenza di tradizionali trincee, potrebbe cominciare proprio così…

In un’ottica un po’ catastrofista (ma tutt’altro che fantasiosa) si giunge rapidamente a riconoscere che gli utenti si trovano subito in mezzo ad una tanto poco percettibile quanto micidiale sparatoria hi-tech. L’information warfare non ha bisogno di bombe, ma sa creare il panico manipolando dati e notizie che arrivano istantaneamente su milioni di display: un presunto allarme finanziario può far più danni di un ordigno ed è in grado di scombussolare gli equilibri di una nazione… Se persino un semplice “denial of service”, un qualsivoglia “fuori servizio” della Rete, è capace di seminare il caos, cosa accade se l’attacco è studiato a tavolino per innescare un terrificante “effetto domino”?

Nella malaugurata ipotesi di un acuirsi di una situazione cyber-bellica, a contrapporsi non sarebbero solo le articolazioni militari ma ad imbracciare tastiere e touchscreen toccherebbe pure ai civili. Quasi quindici anni fa, dopo il bombardamento virtuale dei siti hezbollah da parte degli israeliani, i palestinesi avviarono uno dei primi reclutamenti online con distribuzione di armi software via web. Gli “insorti” crearono non pochi problemi tecnologici al Knesset e alla Borsa di Tel Aviv e fu la dimostrazione che il nuovo modo di combattere non precludeva a nessuno di giocare il proprio ruolo.

Quel che preoccupa è la sussistenza di gruppi criminali pronti a prestare servizio mercenario a favore del miglior offerente: manipoli di hackers al soldo di malviventi e veri e propri gangster con attitudini telematiche possono costituire il miglior alleato di chi voglia assumere il controllo del lato digitale del mondo intero.

Naturalmente di queste cose se ne parla poco. Sono dovuto arrivare fino a Budva, in Montenegro, per trovare terreno fertile per dibattere seriamente di difesa cibernetica. In questi giorni, infatti, sta avendo luogo il 2BS Forum, ossia il Congresso “Nato in the 21st century: new threats and new theatres”. Una sessione dell’evento, organizzato dall’Atlantic Treat Association (ATA), è coordinata dal professor Phil Lark, ex colonnello dei Marines e ora direttore dei corsi in Cyber Security al “George C. Marshall European Center for Security Studies” a Garmisch in Germania.

In quel contesto toccherà anche a me confrontarmi con esperti internazionali come Suleyman Anil (“capo” della Sezione Cyber Defense della NATO), Vytautas Butrimas (consigliere del Ministro della Difesa della Lituania) e Newton Howard (direttore del Laboratorio di Intelligenza Sintetica al MIT): finalmente un contesto qualificato, lontano dalle “merende” delle nostre parti dove non di rado sono chiamati a parlare l’ex antennista vicino di casa di un sottosegretario, l’amico autoreferenziato presidente di un Centro Studi di cui è l’unico componente e così via…

La speranza che dalle nostre parti qualcosa possa cambiare c’è ancora. Ad iniettare fiducia in chi si augura maggiore serietà e impegno in un ambito così delicato arriva la notizia che proprio ieri l’Associazione internazionale del Trattato Atlantico ha nominato, come Presidente, un italiano. Il professor Fabrizio W. Luciolli, docente di Organizzazione Internazionali per la Sicurezza presso il Centro Alti Studi per la Difesa, avrà modo di esportare un po’ di bravura nostrana e per una volta sapremo che alla cloche di qualcosa di importante c’è uno bravo e non il cugino del portaborse.