‘Visiti siti porno? Ora paghi’. Perché il ricatto sessuale via mail ci fa tanto paura

Sextortion, revenge porn, slut shaming: sono solo alcuni dei nomi a cui l’uso acritico di Internet ci sta abituando. Sextortion è un termine che si riferisce alle estorsioni a sfondo sessuale, il revenge porn, il porno vendicativo, alla diffusione di immagini e video a sfondo erotico per vendicarsi di un rapporto finito male; lo slut shaming (l’onta della sgualdrina) invece mette alla gogna i desideri e i comportamenti sessuali di giovani donne eterosessuali o di uomini gay per farli vergognare all’interno della loro cerchia sociale. Sono tutti comportamenti che possono portare a conseguenze penali, anche perché spesso assumono la forma dello stalking online e del cyberbullismo, comportamenti molesti reiterati e in violazione delle più elementari norme di rispetto della privacy altrui.

La campagna di spamming estorsivo segnalata nelle ultime ore dalla Polizia Postale è l’ultimo esempio di sextortion su cui si sono concentrati i media. La cosa funziona così: ignoti malfattori pretendono un riscatto in bitcoin per evitare la diffusione di video hackerati ai frequentatori di siti porno e per rendere credibile la minaccia chiamano la vittima per nome, gli mostrano una sua password e alludono a strani gusti sessuali da divulgare per rovinargli famiglia e carriera. Insomma, gli ingredienti per lanciare l’allarme ci sono tutti. La polizia però si è affrettata a chiarire che non c’è nulla da temere perché il ricatto è infondato: “Non si può attivare la webcam dalla posta elettronica, non si pagano mai i ricattatori e attenzione a cambiare spesso la password”.

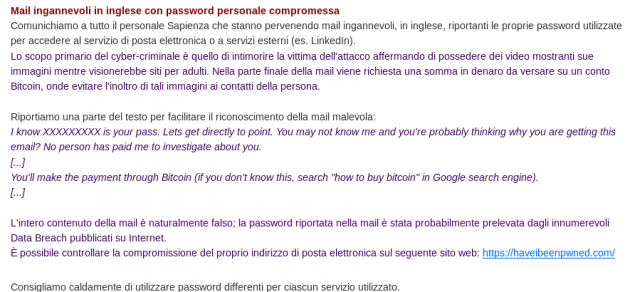

La campagna estorsiva tuttavia è vecchia di tre mesi e forse l’allarme andava dato prima. Ad accorgersene quasi subito i webmaster dell’Università Sapienza di Roma che già dal 25 luglio scorso avevano segnalato queste stesse email ricattatorie. Solo che inizialmente erano in inglese.

Perché tanto scompiglio proprio adesso? Il primo motivo è che il ricatto-truffa è stato segnalato su Twitter da uno stimato ricercatore in cybersecurity che si fa chiamare Odisseus, il secondo è che a questo punto chi ha ricevuto l’email ha deciso di denunciare, ma sopratutto si è scoperto che nonostante tutto c’è qualcuno che ha ceduto al ricatto.

Nuova campagna di #sexortion (finta) per utenti cui viene fatto credere che la mail arrivi dal PROPRIO indirizzo (spoofed), quando invece il mittente vero è estero, Pubblicizziamo su @startup_italia? ???? H/T @pesterdm cc: @securityaffairs @arturodicorinto @guelfoweb @EPietrafesa pic.twitter.com/RNs1lWfXNk

— Odisseus (@_odisseus) September 19, 2018

Solo oggi ci sono state decine di versamenti in bitcoin ai wallet, i portafogli, indicati dai ricattatori: 19 nel momento in cui scriviamo. E il wallet è stato segnalato per abusi.

Questo ci fa riflettere su alcune cose. La prima è che una grossa percentuale di utenti Internet frequenta siti porno e teme di essere stata pizzicata. Infatti l’email ricattatoria infatti dice così: “Io rappresento un gruppo internazionale famoso di hacker. Nel periodo dal 22.07.2018 al 14.09.2018, su uno dei siti per adulti che hai visitato, hai preso un virus che avevamo creato noi. In questo momento noi abbiamo accesso a tutta la tua corrispondenza, reti sociali, messenger. Anzi, abbiamo i dump completi di questo tipo di informazioni. Siamo al corrente di tutti i tuoi “piccoli e grossi segreti”, sì sì… Sembra che tu abbia tutta una vita segreta. Abbiamo visto e registrato come ti sei divertito visitando siti per adulti… Dio mio, che gusti, che passioni tu hai… :)”.

Non è da escludere che sia accaduto per davvero. Nei mesi scorsi milioni di utenti di Pornhub, il più grande sito per adulti al mondo, sono stati bersagliati da un attacco di malvertising, pubblicità “pirata” che installava codice malevolo sui loro computer, mentre secondo le ricerche di B&B International e Kaspersky Lab sono centinaia i finti utenti dei siti di incontri (dating online) specializzati nella raccolta e profilazione dei dati personali dei frequentatori che cercano di estorcere dati finanziari dalle potenziali vittime.

Insomma, non si tratta di una paura irrazionale. Anche perché in alcuni casi è stato verificato che nelle email ricattatorie campeggiano password reali delle vittime: la “prova” che l’hacker criminale farebbe sul serio.

Però. Per avere quelle password “vere” non è necessario essere stati precedentemente vittime di un attacco informatico ben riuscito, ma che nome, cognome, email e password siano stati pescati da uno qualunque dei databreach, violazione di database, degli ultimi anni, senza alcun bisogno di installare fantomatici trojan.

Eppure, a guardare con più attenzione l’email truffaldina si dovrebbe capire subito che il mittente, per quanto possa spaventarci – visto che si presenta col nostro nome o quello dell’organizzazione che ci offre la posta elettronica – è un mittente fasullo che in molti casi è appoggiato a un provider di servizi Internet in Repubblica Ceca e in altri basato in Ungheria.

Comunque ha ragione la polizia postale: è importante proteggere le proprie password e cambiarle spesso, ma anche essere più attenti a fornire i propri dati in rete non guasta, neanche all’anima gemella dei siti di appuntamenti.