Un attacco informatico può mettere fuori uso le centrali elettriche? La risposta è sì, e senza voler fare allarmismo, ci sono strumenti così sofisticati da permetterlo, se finiscono nelle mani sbagliate. Siamo abituati a sentir parlare di offensive digitali che hanno portato al furto di dati degli utenti, a volte al prelievo forzato di informazioni secretate. Ma un malware (un software malevolo) può anche mettere KO una centrale elettrica. È già successo il 23 dicembre 2015, quando in Ucraina i criminali informatici lasciarono al buio per qualche ora oltre 700.000 persone.

Ai tempi indagò ESET, società specializzata in sicurezza, e appurò che non si era trattato di un caso isolato. Era stato sferrato grazie all’uso di un malware conosciuto come BlackEnergy, particolarmente insidioso perché modulare e flessibile. La vicenda è tornata alla ribalta perché la stessa ESET ha pubblicato un aggiornamento al riguardo, segnalando che BlackEnergy si sarebbe evoluto in GreyEnergy, un malware ancora più pericoloso che “replica e migliora le tecniche già sofisticate usate nei devastanti attacchi NotPetya e nei blackout in Ucraina”.

La buona notizia è che l’attacco del 2015 è l’ultimo in cui è stato utilizzato il set di strumenti BlackEnergy. La cattiva notizia è che i ricercatori hanno rilevato un’altra struttura per la diffusione di malware e l’hanno battezzata GreyEnergy. Anche qui però c’è uno spiraglio di ottimismo: non sembra che gli autori/possessori di GreyEnergy siano interessati a colpire nuovamente in maniera così plateale. Piuttosto ESET sottolinea che finora questo codice malevolo sarebbe impiegato per azioni di spionaggio e analisi, e che chi lo maneggia starebbe cercando di passare inosservato.

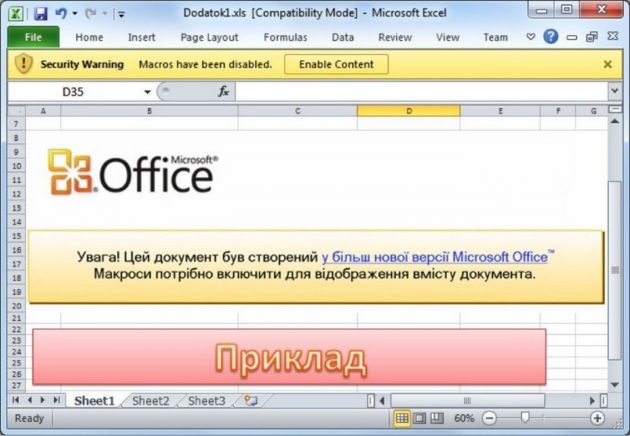

I metodi di contagio sarebbero quelli tradizionali: per esempio un documento Word spedito via mail, che una volta aperto dal destinatario infetta il computer. A differenza di altri software malevoli però è difficile da individuare, perché quando GreyEnergy entra nel sistema preso di mira scarica solo ciò che serve ai criminali e quando serve. Così chi opera in remoto può cancellare le tracce in qualsiasi momento. Uno strumento di spionaggio ideale che, secondo gli esperti di ESET, potrebbe essere l’ideale per preparare il terreno per attacchi futuri, oppure per avere armi informatiche “pronte all’uso” da usare o vendere a terzi.

Luca Sambucci, Chief Operating Officer di ESET, ci conforta sulla situazione italiana spiegando che, benché il nostro Paese non sia intoccabile, finora “non si sono rilevate tracce di GreyEnergy”, al contrario di Europa Orientale e Regno Unito, che “sono presi maggiormente di mira negli ultimi anni. E un maggior numero di attacchi significa una minaccia maggiore”.

A questo si aggiunge il fatto che, nonostante i veri esperti di virus siano pochi, “in realtà tutti o quasi tutti hanno un antivirus installato. E le aziende ci chiedono protezione per i loro server. In generale nel nostro paese quindi c’è un buon livello di protezione, ed è importantissimo per la protezione di tutti noi”.

In buona sostanza, le minacce ci sono, alcune sono di poco conto, altre potenzialmente micidiali. Quello che possiamo fare per difenderci è installare strumenti efficaci e di semplice uso (magari che fanno tutto in automatico come la maggior parte degli antivirus). Per il resto ci affidiamo alla continua ed efficace attività di sorveglianza da parte di esperti come quelli di ESET.

Articolo Precedente

Il super tunnel di Elon Musk sarà inaugurato a Los Angeles il 10 dicembre

Articolo Successivo

Recensione ASUS ZenFone Max Pro M1: due giorni di autonomia e uno schermo grande per godersi i film