Cercapersone esplosi in Libano, l’hacker Chiesa: “Facile violare i dispositivi datati. Similitudini con l’attacco alle centrali in Iran”

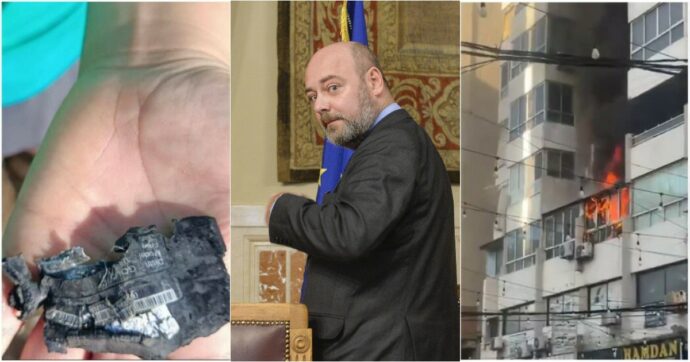

Prima le esplosioni dei cercapersone, poi quelle dei walkie-talkie, a centinaia. Infine i pannelli solari. In Libano la tecnologia, come in un film dell’orrore, sembra impazzita. È la guerra ibrida contro Hezbollah, condotta a colpi di attacchi cyber. Gli uomini della milizia sciita pensavano di essere al sicuro abbandonando gli smartphone, tracciabili dal Mossad, per tornare a dispositivi più antiquati. Invece sono passati dalla padella alla brace. “Gran parte dei protocolli di sicurezza, specie dei dispositivi più datati ma anche più recenti, sono violabili da un buon gruppo di hacker: in 7 giorni si può spegnere uno Stato e invaderlo”: spiega a ilfattoquotidiano.it Raoul Chiesa, uno dei più noti hacker ed esperti di sicurezza informatica, commentando l’attacco ai dispositivi di Hezbollah. L’episodio ha sconvolto il Libano, con 12 morti e oltre 4 mila feriti causati dalle detonazioni dei cercapersone. Tre morti e centinaia di feriti per via dei walkie talkie. Per i pannelli solari, al momento, nessuna vittima. Chiesa è autore di saggi utilizzati anche dall’Fbi, è un ex socio e fondatore del Clusit, ha collaborato con Enisa e con le principali agenzie di sicurezza in Italia e all’estero.

Partiamo dai cercapersone: secondo il New York Times contenevano una carica esplosiva, piazzata da agenti del Mossad. Ma come è possibile farne esplodere a migliaia contemporaneamente?

Probabilmente è stato violato il protocollo di comunicazione, per farli detonare contemporaneamente, on demand, cioè nell’istante deciso dagli autori dell’attacco, inteso come vera e propria operazione militare, ibrida tra l’intelligence e il cyber attack. L’innesco dovrebbe essere avvenuto da remoto, proprio grazie all’abuso del protocollo.

È l’unica spiegazione?

Ci sono due ipotesi: o gli autori dell’attacco hanno sfruttato le vulnerabilità nel protocollo di comunicazione, oppure quelle nel firmware, cioè il sistema operativo di base del cercapersone.

Quale le sembra l’ipotesi più probabile: è stato manomesso il protocollo di comunicazione per lo scambio dei messaggi oppure il software sul dispositivo?

Nel caso del firmware, l’esplosione sarebbe avvenuta in un momento già deciso, pianificato quindi a priori. Invece, con il protocollo di comunicazione, l’aggressore poteva decidere in un secondo momento, quasi “in diretta”, l’istante della detonazione. Questa è l’ipotesi più plausibile.

Un’operazione del genere, tecnicamente, è alla portata di pochi esperti?

No, il livello di difficoltà non è elevato, in nessuno dei due casi. Simile a violare il firmware di un router WiFi “casalingo” per la connessione senza fili: uno “smanettone” riesce a farlo, non serve il professionista della cybersecurity.

Anche violare i walkie talkie è impresa agevole?

Sì, stesso livello di difficoltà, in questo caso ci sono le frequenze radio ma il modus operandi è lo stesso. Violare la sicurezza di un dispositivo datato non è particolarmente difficile.

Però i pannelli solari sono tecnologia recente.

Infatti il rischio va ben oltre strumenti datati: tecnologie vecchie sono un bersaglio più facile, ma neppure i dispositivi recenti sono al sicuro. Personalmente, ho un pessimo giudizio della sicurezza informatica dei prodotti cinesi.

Episodi simili si possono verificare su altri dispositivi?

Cercapersone e walkie talkie hanno vulnerabilità e falle aperte, note da anni agli addetti ai lavori. Ma il rischio coinvolge anche i siti web e talvolta le infrastrutture critiche. I prossimi bersagli potrebbero creare ancora più danni. La difficoltà non sta nella violazione della sicurezza informatica, ma nell’organizzazione del resto delle fasi di un’operazione simile.

Cioè?

Un misto di attacco cyber e lavoro di intelligence, con attività sotto copertura, come risulta evidente dalla mediazione di una società ungherese, con la licenza di vendere i cercapersone della Gold Apollo, di Taiwan. Probabilmente, come il postino che apre la posta, la manomette e riconsegna sigillata, alcune forze di sicurezza hanno intercettato i dispositivi.

Attacco Cyber e lavoro degli 007 sul campo, dunque. Tutti gli indizi portano al Mossad, che non ha confermato la firma sull’attacco. Ci sono precedenti?

C’è il caso Stuxnet, nel 2010, il primo episodio in cui un attacco cyber ha avuto effetti concreti. In quel caso Israele, con l’aiuto degli Usa, sabotò le centrali nucleari iraniane con un malware e una penna Usb. Il virus malevolo ha mandato in extrarotazione le ventole di raffreddamento delle centrali per l’arricchimento dell’uranio, finché quelle si sono spaccate. Per mettere a punto il malware, hanno ricreato la struttura informatica di una centrale iraniana, così hanno potuto simulare gli attacchi. Anche il colpo con i cercapersone non si improvvisa dall’oggi al domani.

L’attacco è stato incentivato dalla fragilità delle difese informatiche dei dispositivi, cioè walkie talkie e cercapersone Gold Apollo, modello AP924?

I protocolli dei dispositivi datati 30 o 40 anni si possono abusare piuttosto agevolmente. Faccio l’esempio del pos: non è così arduo far comparire l’immagine di Pacman sul display.